幼菜すみか@なないろもも組のブログ

サークル告知、作品の感想、雑記とか…

- カテゴリーソフトウェア&サーバ管理

1年ほど前に通販ページ用にサーバー証明書を購入した記事を書きました。

今回はそのSSL証明書の更新の話です。

更新しないと期限くるよ~みたいなメールがかなり前から届いてました。

中を確認してみると、早めに更新するとボーナス期間があるようで、しまった感もあり。

今回も前回購入した、DEFINE SSL STORE さん(http://define.jp/ssl/)で更新しました。

手順としては新規購入の時と同じようです。

ただ、今回は価格がお高くなってました。

前回は1年間で1,100円だったのが、今回は1,512円。

円安の影響は消費者目線でみれば、マイナス効果が先行して痛いですね~

今後も円安傾向が続く可能性もあるかもなぁ~との判断で、今回は4年分まとめて購入することにしました。

4年分だとディスカウントがあって、5,184円で年あたりだと、1,296円/年です。

結果的にここでちょっとしたミスをした感もありw

前回同様、まずはPaypal経由で購入し、専用URLから申請しようとしたところ思わぬエラー遭遇。

2016/12/31以降の期限をもつ証明書にはハッシュにSHA-1を使ったものは受け付けぬと。

(1年にしておけばOKだったのか~)

2016年末でIEなどのクライアントはSHA-1の証明書が使えなくなることは知っていたものの、2015年時点での証明書の発行も出来ぬとは。

ガラケーやWindowsMobile、IE6以前の環境ではSHA-2に対応できないものがあるので、ギリギリまでひっぱって変更するつもりでしたが、あきらめてこの期にSHA-256での署名に切り替えることにしました。

というわけで、未来の自分へのメモということで手順残しておきます。

購入手順は前回と同様です。

→ディファイン合同会社の販売サイトで購入

←申請用のURLがメールで送付される

→自ホストのCSRを申請URLにて登録

←ホスト存在確認のメールを受信

→メールに書いてある認証URLにアクセスして認証

←証明書がメールで送付される

この過程で前回と違うところは、証明書の署名をSHA-1でなく、SHA-256に。

環境は apache2.2 + OpenSSL 0.9.8y です。

RSAのキーペアを作成

# openssl genrsa -des3 -out momogumi_nanairo_com.key

CSRを作成

# openssl req -new -sha256 -key momogumi_nanairo_com.key -out momogumi_nanairo_com.csr

ここで、"-sha256"の追加部分が前回との違い。

ネットで検索すると、genrsaの時も"-sha256"を付けてる記事をみかけますが、RSAのキー作成でハッシュアルゴリズムの選択は関係しそうもないので付けませんでした。

CSR作成時の入力項目は前回と同様なので省略。

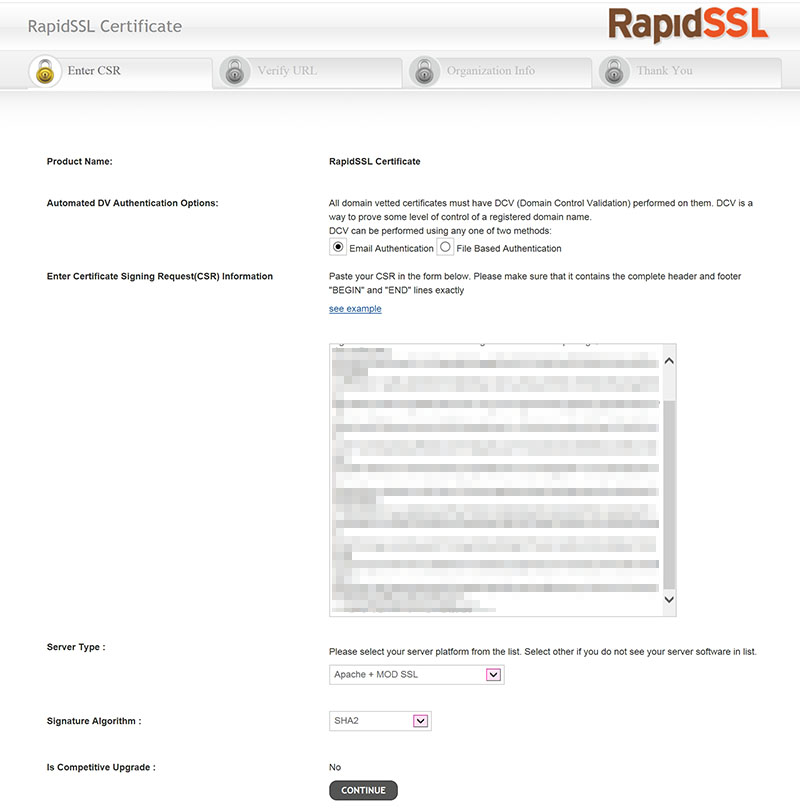

あとは申請URLにアクセス。

作成した、momogumi_nanairo_com.csr をテキストエディッタで開き、コピペします。

Signature Algorthm は SHA2 を選択します。

CONTINUEで進み、残りの入力を終えて完了。

メールで送られてくる認証URLを踏めばメールで証明書が送られてきます。

あとは前回とまったく同様のファイル名にして、前回のファイルを上書きし、apacheを再起動。

intermediate.crt

momogumi_nanairo_com.crt

momogumi_nanairo_com.key

これで、Windows7のIE10からアクセスしてみると、問題なく接続できました。

さらに、SSLのチェッカーサイトを使って確認してみます。

https://www.ssllabs.com/ssltest/

”momogumi.nanairo.com”を入力すると、

結果は中間CA証明書がインストールされてないとのことでワーニング。

申請書送付メールに記載されていた、中間CA証明書のインストール方法では、

https://knowledge.rapidssl.com/support/ssl-certificate-support/index?page=content&id=AR1549

SHA-2用の中間CA証明書がサーバーにインストールできないようです。

IEは、自力で中間CA証明書をダウンロードしてくれるので問題ないのですが、クライアントによっては証明書の確認ができないこともあるでしょう。

IEで自サイトにアクセスして、中間CA証明書を表示すると、発行元は

"RapidSSL SHA256 CA - G3"

となってます。

この名称で検索し、証明書のダウンロードサイトにたどりつきました。

https://www.geotrust.co.jp/resources/repository/intermediate_sha2.html

再びIEで該当中間CA証明書のFingerprintを確認。

0e 34 14 18 46 e7 42 3d 37 f2 0d c0 ab 06 c9 bb d8 43 dc 24

このFingerprintをもつ証明書がみつかりましたので、もとの intermediate.crt の最後に追加します。ちなみに、この証明書↓

-----BEGIN CERTIFICATE-----

MIIEJTCCAw2gAwIBAgIDAjp3MA0GCSqGSIb3DQEBCwUAMEIxCzAJBgNVBAYTAlVT

MRYwFAYDVQQKEw1HZW9UcnVzdCBJbmMuMRswGQYDVQQDExJHZW9UcnVzdCBHbG9i

YWwgQ0EwHhcNMTQwODI5MjEzOTMyWhcNMjIwNTIwMjEzOTMyWjBHMQswCQYDVQQG

EwJVUzEWMBQGA1UEChMNR2VvVHJ1c3QgSW5jLjEgMB4GA1UEAxMXUmFwaWRTU0wg

U0hBMjU2IENBIC0gRzMwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCv

VJvZWF0eLFbG1eh/9H0WA//Qi1rkjqfdVC7UBMBdmJyNkA+8EGVf2prWRHzAn7Xp

SowLBkMEu/SW4ib2YQGRZjEiwzQ0Xz8/kS9EX9zHFLYDn4ZLDqP/oIACg8PTH2lS

1p1kD8mD5xvEcKyU58Okaiy9uJ5p2L4KjxZjWmhxgHsw3hUEv8zTvz5IBVV6s9cQ

DAP8m/0Ip4yM26eO8R5j3LMBL3+vV8M8SKeDaCGnL+enP/C1DPz1hNFTvA5yT2AM

QriYrRmIV9cE7Ie/fodOoyH5U/02mEiN1vi7SPIpyGTRzFRIU4uvt2UevykzKdkp

YEj4/5G8V1jlNS67abZZAgMBAAGjggEdMIIBGTAfBgNVHSMEGDAWgBTAephojYn7

qwVkDBF9qn1luMrMTjAdBgNVHQ4EFgQUw5zz/NNGCDS7zkZ/oHxb8+IIy1kwEgYD

VR0TAQH/BAgwBgEB/wIBADAOBgNVHQ8BAf8EBAMCAQYwNQYDVR0fBC4wLDAqoCig

JoYkaHR0cDovL2cuc3ltY2IuY29tL2NybHMvZ3RnbG9iYWwuY3JsMC4GCCsGAQUF

BwEBBCIwIDAeBggrBgEFBQcwAYYSaHR0cDovL2cuc3ltY2QuY29tMEwGA1UdIARF

MEMwQQYKYIZIAYb4RQEHNjAzMDEGCCsGAQUFBwIBFiVodHRwOi8vd3d3Lmdlb3Ry

dXN0LmNvbS9yZXNvdXJjZXMvY3BzMA0GCSqGSIb3DQEBCwUAA4IBAQCjWB7GQzKs

rC+TeLfqrlRARy1+eI1Q9vhmrNZPc9ZE768LzFvB9E+aj0l+YK/CJ8cW8fuTgZCp

fO9vfm5FlBaEvexJ8cQO9K8EWYOHDyw7l8NaEpt7BDV7o5UzCHuTcSJCs6nZb0+B

kvwHtnm8hEqddwnxxYny8LScVKoSew26T++TGezvfU5ho452nFnPjJSxhJf3GrkH

uLLGTxN5279PURt/aQ1RKsHWFf83UTRlUfQevjhq7A6rvz17OQV79PP7GqHQyH5O

ZI3NjGFVkP46yl0lD/gdo0p0Vk8aVUBwdSWmMy66S6VdU5oNMOGNX2Esr8zvsJmh

gP8L8mJMcCaY

-----END CERTIFICATE-----

apacheを再起動し、先ほどのSSLチェッカーサイトで確認したところ、今度はワーニングもなくOKでした。

ダウンロードサイトの説明にはこの中間CA証明書は

【ラピッドSSLワイルドカード RSA SHA-2専用】中間CA証明書(三階層目)

とありますが・・・

うちの証明書はワイルドカード用ではないのですが、共用なんでしょうか。

もう一つ、別件。

先ほどのSSLチェッカーでセキュリティー的に甘いとの指摘もあり。

あまりガチガチにして、接続できるクライアントを絞ってもよくないのですが、ハッシュにSHA-256を使った以上、あまり古いクライアントを対象にしても無意味です。

ということで、セキュリティホールのあるSSLv3での接続は無効にします。

apacheの設定ファイルに、以下の一文を追加します。

SSLProtocol all -SSLv2 -SSLv3

これにより、TLS1.0以降でなければ接続できなくなりますが、現状なら割り切ってもよいレベルでしょう。

SSLCipherSuiteで、現状で強度が目減りしたアルゴリズムも無効にすべきでしょうが、今回は見送ります。

このあたりは来年の今頃に再度見直すことに。

コメント

- コメントはまだありません。

コメント登録

- コメントを入力してください。